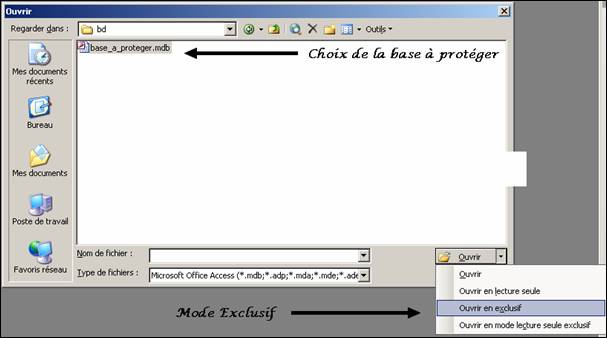

Tableau de contrôle d'accès à base de données, logiciel logiciel, enregistrement de Protection contre les coupures de courant, 1 porte, 2 portes, 4 portes d'entrée - AliExpress Sécurité et Protection

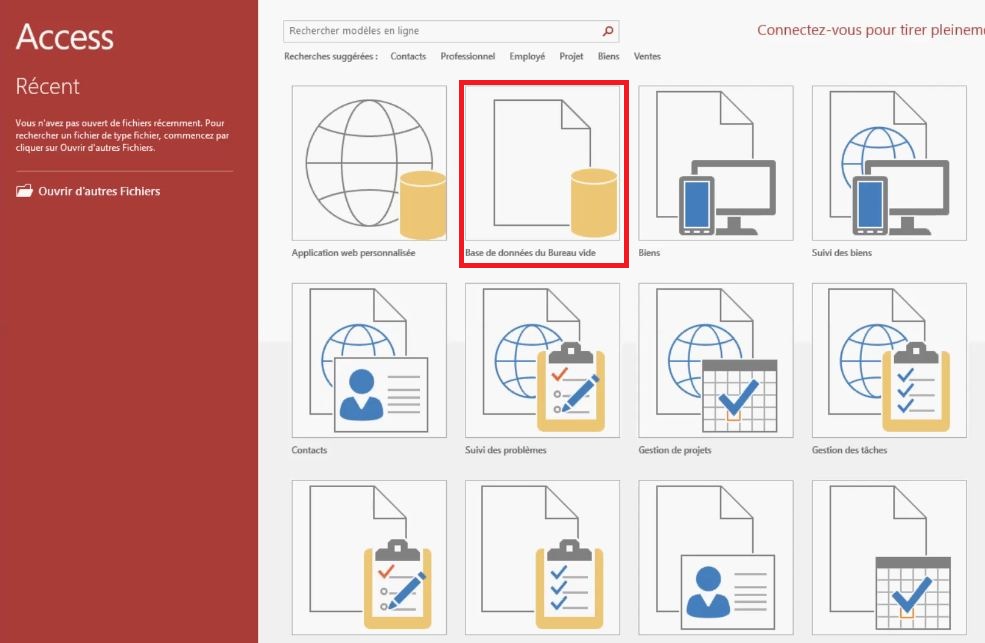

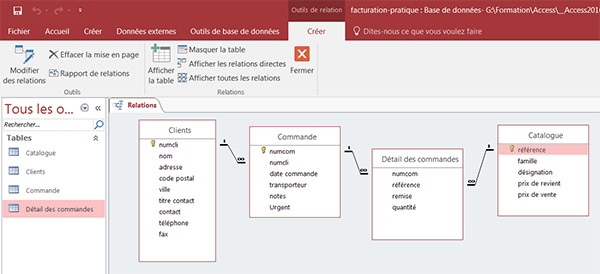

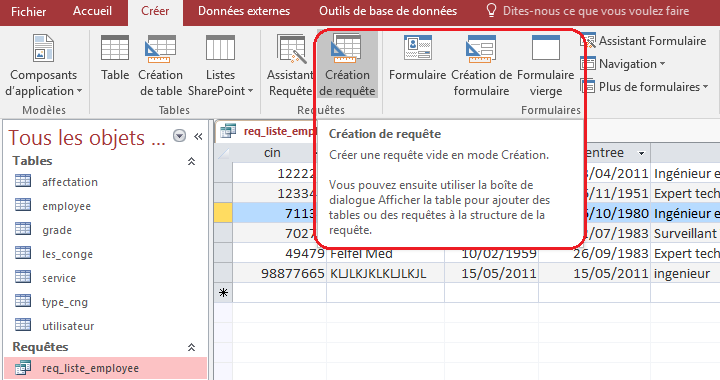

Access – Les bases de données - Formation continue et services aux entreprises - Cégep de Trois-Rivières

Accès Sécuritaire Icônes De Sécurité De Base De Données En Ligne De Protection Des Données énoncés Isolée Illustration Vectorielle Clip Art Libres De Droits , Svg , Vecteurs Et Illustration. Image 35432874.

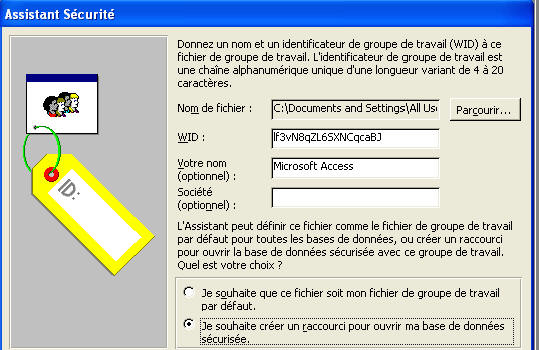

Architecture de référence : accès réseau Zero Trust pour les sous-traitants et les travailleurs temporaires

Icônes de connexion Configurer serveur d'hébergement de la protection de l'ordinateur Cloud Synchronisation de base de données Technologie Concept Image Vectorielle Stock - Alamy